Golpe ClickFix avança e combina vídeos e contagem regressiva para induzir instalação de malware

Lead — o que aconteceu

Um novo estágio do golpe conhecido como ClickFix acrescentou vídeos tutoriais e um cronômetro de 60 segundos para forçar vítimas a executar, sem perceber, comandos que instalam um agente ladrão de dados no Windows. A mudança foi identificada por especialistas da Push Security em novembro de 2025 e amplia o poder de persuasão de uma técnica já considerada uma das mais perigosas da atualidade.

- Como o ClickFix engana as vítimas

- Sequência passo a passo do golpe

- Engenharia social e pressão temporal

- Impacto da cópia automática de código

- Por que o ClickFix supera o phishing clássico

- Dados e números mencionados pelos especialistas

- Detalhes técnicos sobre a instalação silenciosa

- Amplitude do uso por grupos cibercriminosos

- Consequências para as vítimas

- Contexto temporal da descoberta

- Comparativo entre fases antigas e a nova abordagem

- Importância do achado para a segurança corporativa

Como o ClickFix engana as vítimas

O ClickFix baseia-se em um enredo elementar de engenharia social: primeiro faz o usuário acreditar que há um defeito crítico no computador; depois oferece uma “correção” que, na prática, é o próprio caminho para a infecção. O método dispensa mensagens de e-mail ou páginas de login falsas, típicas de ataques de phishing. Ele funciona sobretudo por meio de sites maliciosos que simulam diagnósticos técnicos e instruem o visitante a interagir com comandos do sistema operacional.

Sequência passo a passo do golpe

1. Acesso ao site malicioso: a vítima chega a uma página preparada pelos criminosos, muitas vezes após clicar em anúncios ou pop-ups que prometem resolver um suposto erro de sistema.

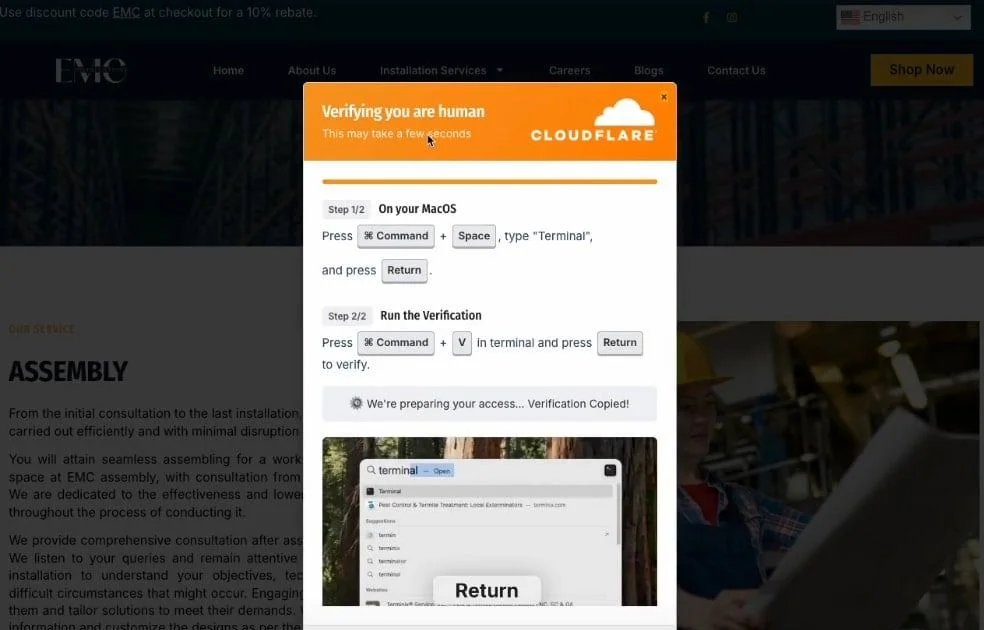

2. Verificação simulada via CAPTCHA: um botão de CAPTCHA é exibido sob o pretexto de confirmar que o usuário não é um robô. Ao ser pressionado, o recurso identifica o sistema operacional presente na máquina, permitindo que o script selecione o fragmento de código adequado para aquele ambiente.

3. Exibição de vídeo tutorial: logo após o clique, surge um vídeo curto explicando, passo a passo, como copiar e colar um comando no utilitário “Executar” do Windows. A gravação utiliza linguagem simples e imagens didáticas, reforçando a impressão de legitimidade.

4. Cópia automática do comando malicioso: enquanto o vídeo é reproduzido, o trecho de código que instala o malware é copiado automaticamente para a área de transferência do sistema. A vítima, portanto, precisa apenas colar o conteúdo, acreditando tratar-se de uma correção recomendada.

5. Timer de 60 segundos: na mesma janela em que o vídeo é apresentado, um cronômetro regressivo de um minuto cria a sensação de urgência. A contagem sugere que o comando deve ser inserido imediatamente para evitar danos maiores, elevando a pressão psicológica sobre o usuário.

6. Execução silenciosa do malware: depois de colado no utilitário de execução do Windows, o comando descarrega e inicia um agente malicioso responsável por coletar e transmitir informações confidenciais armazenadas no equipamento.

Os elementos adicionados nesta fase — vídeo instrutivo e limite de tempo — exploram dois gatilhos comportamentais bem documentados. O primeiro é a autoridade aparente: ao mostrar um tutorial, os golpistas se posicionam como especialistas resolvendo um problema técnico. O segundo é a escassez de tempo: o cronômetro induz a vítima a agir sem refletir, reduzindo a probabilidade de questionar a legitimidade do procedimento.

Impacto da cópia automática de código

Ao copiar o comando diretamente para a área de transferência, o ClickFix remove uma etapa que poderia gerar dúvida. Em golpes tradicionais, o usuário ainda precisa selecionar e copiar manualmente o trecho informado. Agora, basta colar, o que torna o processo mais rápido e ainda menos suscetível à detecção por antivírus ou ferramentas corporativas que monitoram downloads suspeitos.

Por que o ClickFix supera o phishing clássico

Relatórios da Microsoft mencionados pelos pesquisadores apontam que fraudes baseadas em inserção de comandos locais, como o ClickFix, já despontam como principal vetor de roubo de informações em diversos cenários. A principal razão reside no fato de que esses golpes:

• dispensam grandes campanhas de e-mail para coletar credenciais;

• exploram diretamente a interação do usuário com funções nativas do sistema, o que dificulta bloqueios automáticos;

• instalam ameaças quase sempre indetectáveis pelas camadas de segurança convencionais, pois os arquivos são baixados ou gerados dentro da própria sessão autenticada do usuário.

Dados e números mencionados pelos especialistas

• O vídeo tutorial tem como objetivo único instruir a cópia e a colagem de um comando malicioso.

• O cronômetro configurado pelos cibercriminosos possui duração exata de 60 segundos.

• Informações levantadas pela Microsoft indicam que técnicas semelhantes já ultrapassam o phishing tradicional como vetor primário de furto de dados.

Detalhes técnicos sobre a instalação silenciosa

O arquivo executado após a colagem do comando é classificado como agent malicioso por analistas. Ele se integra ao sistema de forma silenciosa porque:

• o comando roda com as permissões do usuário autenticado, evitando alertas de controle de conta;

• o download do componente é feito em segundo plano, sem janelas visíveis;

• o instalador altera chaves de registro ou agendas de tarefas para garantir persistência após reinicializações.

Amplitude do uso por grupos cibercriminosos

Investigadores da Push Security afirmam que a metodologia é empregada por inúmeros grupos distintos, o que demonstra quão replicável e lucrativa ela se tornou. Como o golpe não depende de infraestrutura complexa — são necessários apenas um site, um script de cópia automática e um vídeo hospedado — as barreiras de entrada são baixas.

Consequências para as vítimas

Uma vez instalado, o malware vinculado ao ClickFix coleta arquivos, credenciais armazenadas no navegador e registros de sessão, enviando tudo a servidores controlados pelos atacantes. Como a instalação ocorre a partir de um comando legítimo do sistema operacional, as ferramentas de segurança frequentemente classificam a operação como atividade comum do usuário.

Contexto temporal da descoberta

A inclusão de vídeos e contagem regressiva foi verificada em novembro de 2025. Apesar de recente, a mudança já circula em múltiplos domínios maliciosos, indicando rápida disseminação do kit de ataque entre atores de ameaça.

Comparativo entre fases antigas e a nova abordagem

Fases anteriores do ClickFix concentravam-se apenas na mensagem de erro e no fornecimento do texto a ser colado. A evolução para tutoriais visuais e pressão temporal mostra:

• amadurecimento da engenharia social, com recursos multimídia;

• aumento da taxa de sucesso, pois reduz a chance de desistência do usuário;

• maior dificuldade para que equipes de resposta identifiquem o vetor, já que vídeos e CAPTCHA passam a compor o mesmo fluxo de ataque.

Importância do achado para a segurança corporativa

Organizações que dependem de políticas de bloqueio de links e anexos de e-mail, típicas contra phishing, podem não estar preparadas para lidar com tentativas de copy-paste induzidas localmente. A constatação feita pela Push Security expõe lacunas em treinamentos de conscientização focados apenas em mensagens fraudulentas e demonstra que práticas sociais simples continuam eficazes quando bem executadas.

Conclusão factual

O ClickFix, já reconhecido como vetor de furto de dados, tornou-se ainda mais convincente ao incorporar vídeo e contagem regressiva de um minuto à sua estratégia. A técnica aproveita a familiaridade do usuário com comandos do Windows, dispensa a complexidade de campanhas de phishing tradicionais e se consolida, segundo dados citados pela Microsoft, como a principal via para a invasão de computadores pessoais e corporativos. Com a descoberta de novembro de 2025, especialistas reforçam que o golpe está em plena expansão e emprega elementos de persuasão simples, porém altamente eficazes.

Deixe um comentário

Você precisa fazer o login para publicar um comentário.

Conteúdo Relacionado