Malware Atroposia amplia risco cibernético ao combinar assinatura mensal e scanner de vulnerabilidades

Pesquisadores da Varonis identificaram um agente malicioso que redefine o conceito de malware como serviço. Nomeado Atroposia, o trojan de acesso remoto reúne funções avançadas e comercialização simplificada, permitindo que operadores com pouca experiência técnica executem ataques completos contra computadores pessoais e redes corporativas.

- Os elementos essenciais do anúncio

- Quem descobriu e detalhou o trojan

- Como o modelo por assinatura facilita o crime

- Infraestrutura de comando e controle criptografada

- Elevação de privilégio e persistência

- Scanner de vulnerabilidades embutido

- Módulo HRDP para acesso oculto

- Sequestro de DNS

- Extração de dados e credenciais

- Gerenciador de arquivos similar ao Windows Explorer

- Planos de serviço e público-alvo

- Possíveis impactos em ambientes empresariais

- Fatores que favorecem a disseminação

- Boas práticas de segurança recomendadas

- Perspectiva de evolução da ameaça

- Fatores de evasão e desafios de resposta

- Considerações finais sobre a revelação

Os elementos essenciais do anúncio

O Atroposia foi apresentado em fóruns dedicados ao cibercrime em 28 de outubro de 2025. Conforme o levantamento da equipe de segurança, o modelo de negócios emprega cobrança recorrente, iniciando em US$ 200 por mês. O custo, convertido para a moeda brasileira na data do anúncio, equivale a aproximadamente R$ 1.071, valor inferior ao preço de muitos softwares legítimos de segurança, o que reforça o apelo da plataforma para agentes mal-intencionados.

Quem descobriu e detalhou o trojan

A análise partiu da Varonis, empresa que pesquisa ameaças digitais e vazamentos de dados. Os especialistas confirmaram a existência de um painel de controle com interface simplificada, desenhada para facilitar tarefas de invasão, persistência e extração de informação mesmo a usuários sem formação avançada em programação ou engenharia social.

Como o modelo por assinatura facilita o crime

Ao transformar um pacote de códigos complexos em um serviço acessível, o Atroposia reduz barreiras de entrada. O operador contrata um plano, recebe atualizações regulares e gerencia dispositivos comprometidos por meio de um painel web. Além do plano mensal, há opções trimestrais, por US$ 500 (cerca de R$ 2.679), e semestrais, por US$ 900 (aproximadamente R$ 4.823). Essa precificação escalonada estimula a fidelização do usuário e garante receita constante aos desenvolvedores.

Infraestrutura de comando e controle criptografada

No núcleo operacional, o malware utiliza canais criptografados para comunicação entre a máquina comprometida e os servidores do operador. Esse mecanismo tende a frustrar sistemas de inspeção de tráfego, pois dificulta a identificação de pacotes suspeitos. A confidencialidade dos comandos também minimiza o risco de interceptação por ferramentas de monitoramento de rede.

Elevação de privilégio e persistência

Logo após a infecção, o Atroposia executa rotinas que buscam privilégios de administrador. Com esse nível de acesso, o trojan altera configurações do sistema e instala componentes que se reativam automaticamente a cada reinicialização. Tais componentes garantem que, mesmo que o usuário execute procedimentos superficiais de remoção, o agente continue operando de forma invisível.

Scanner de vulnerabilidades embutido

O recurso mais alarmante, segundo os pesquisadores, é o scanner de falhas. O módulo percorre todo o sistema em busca de brechas conhecidas, softwares desatualizados e configurações avaliadas como inseguras. A detecção dessas fragilidades permite que o atacante aplique explorações adicionais ou mantenha um mapeamento preciso do ambiente. Em contexto corporativo, a funcionalidade amplia o potencial de comprometimento, porque aponta a localização de servidores expostos ou aplicativos sem correções críticas.

Módulo HRDP para acesso oculto

O Atroposia inclui um componente de Hidden Remote Desktop Protocol (HRDP). Ele cria sessões de trabalho invisíveis, possibilitando que o invasor abra documentos, leia e-mails e controle aplicativos sem alertar o usuário local. Enquanto a pessoa utiliza o computador normalmente, o criminoso opera em segundo plano, observando dados sensíveis ou executando ações de espionagem.

Sequestro de DNS

Outro recurso destacado é o módulo de DNS hijacking. Essa função manipula o sistema de resolução de nomes do computador vítima, redirecionando requisições a servidores falsos. O resultado pode ser o direcionamento a páginas de phishing, onde credenciais bancárias, informações de login ou chaves de criptomoeda são capturadas sem levantar suspeitas.

Extração de dados e credenciais

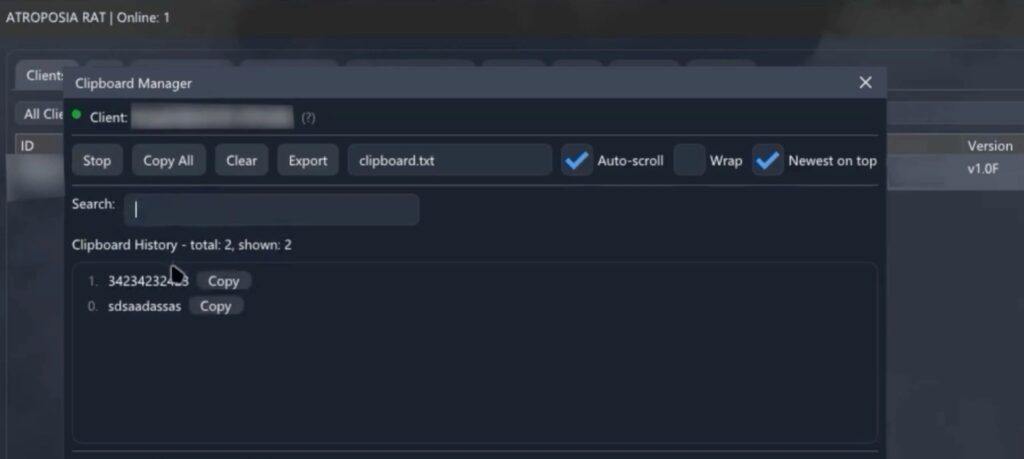

Complementando as capacidades ofensivas, o Atroposia fornece um roubador de dados. O módulo coleta senhas armazenadas em navegadores, endereços de carteiras de criptomoedas, mensagens copiadas para a área de transferência e outros fragmentos de informação que facilitem movimentações financeiras ou espionagem adicional. Os arquivos coletados são normalmente compactados em contêineres protegidos por senha, técnica que amplia a dificuldade de análise forense.

Gerenciador de arquivos similar ao Windows Explorer

Para tornar a operação ainda mais simples, o malware disponibiliza um gerenciador visual, cuja aparência lembra o explorador de arquivos do Windows. Com ele, o operador procura documentos por extensão ou palavra-chave, cria cópias, executa programas e remove evidências. A interface gráfica elimina a necessidade de comandos em linha, reduzindo a barreira técnica e aumentando a eficiência do roubo de informações.

Planos de serviço e público-alvo

Embora o Atroposia seja tecnicamente avançado, o pacote é divulgado como solução “pronta para uso” em canais frequentados por criminosos iniciantes e intermediários. A precificação em dólar, associada a períodos de assinatura flexíveis, sugere a intenção de atender operadores que buscam experimentação rápida ou campanhas pontuais de curta duração.

Possíveis impactos em ambientes empresariais

Empresas se tornam alvos atraentes porque armazenam dados confidenciais e mantêm infraestrutura crítica. O scanner de vulnerabilidades interno identifica aplicações desatualizadas, enquanto o hijacker de DNS pode redirecionar funcionários a intranets falsificadas. A combinação dessas funções cria uma cadeia de ataque que vai da infiltração inicial ao acesso persistente, culminando na exfiltração de informações estratégicas.

Fatores que favorecem a disseminação

A facilidade de uso, aliada ao preço relativamente baixo, faz do Atroposia uma ferramenta viável para campanhas massivas. Softwares pirateados, instaladores falsos e links em resultados de busca patrocinados podem servir de vetores, de acordo com o alerta emitido pelos pesquisadores. Uma vez que o trojan entrega múltiplos módulos em um único pacote, o atacante torna-se menos dependente de ferramentas externas, reduzindo custos operacionais e pontos de falha.

Boas práticas de segurança recomendadas

Os especialistas listam orientações fundamentais que podem mitigar o risco associado ao Atroposia e a outros agentes similares:

1. Downloads somente de fontes oficiais: a adoção de repositórios verificados diminui a chance de receber instaladores adulterados.

2. Evitar software pirateado: pacotes não licenciados podem incluir componentes maliciosos integrados.

3. Atenção a torrents e links patrocinados: conteúdos publicados em redes de compartilhamento podem mascarar executáveis infectados.

4. Não executar comandos desconhecidos: scripts divulgados em fóruns ou mensagens podem servir de porta de entrada para o trojan.

5. Utilização de soluções de segurança: antivírus, firewalls e monitoramento de rede atualizados ajudam a detectar tentativas de comunicação com servidores de comando e controle.

Perspectiva de evolução da ameaça

Como serviço ativo e comercialmente sustentado, o Atroposia tende a receber atualizações frequentes, expandindo a lista de exploits ou técnicas de evasão. Os planos trimestrais e semestrais oferecem indício de roadmap a médio prazo, sugerindo que assinantes terão acesso contínuo a novos recursos sem custos adicionais além da taxa previamente acordada.

Fatores de evasão e desafios de resposta

A criptografia de tráfego dificulta a inspeção Deep Packet Inspection (DPI) por parte de equipes de segurança. Simultaneamente, a persistência pós-reinicialização exige procedimentos de limpeza mais rigorosos do que a simples remoção de arquivos maliciosos. A soma dos fatores aumenta a complexidade do processo de erradicação em ambientes comprometidos.

Considerações finais sobre a revelação

O anúncio do Atroposia coloca em evidência o crescimento de plataformas que industrializam o cibercrime. Ao oferecer um conjunto integrado de scanner de vulnerabilidades, acesso remoto oculto, sequestro de DNS, roubo de dados e gerenciador de arquivos, o trojan permite que operadores pouco experientes executem ataques multifásicos. Diante desse cenário, a adoção rigorosa de boas práticas de segurança permanece essencial para reduzir a superfície de ataque e minimizar impactos potenciais.

Deixe um comentário

Você precisa fazer o login para publicar um comentário.

Conteúdo Relacionado