Aplicações OAuth vulneráveis fornecem porta traseira duradoura em redes corporativas, alerta Proofpoint

Pesquisadores da Proofpoint identificaram, em 23 de outubro de 2025, um método de ataque que transforma aplicações OAuth internas em verdadeiras portas traseiras, permitindo que invasores permaneçam em contas corporativas comprometidas mesmo depois que senhas sejam trocadas ou a autenticação multifator seja reconfigurada.

- Quem está por trás da descoberta e qual o alvo dos ataques

- O que foi descoberto e por que o método preocupa

- Quando e onde a técnica se manifesta

- Como o ataque é iniciado: fase de obtenção de credenciais

- Como o acesso é mantido: fase de persistência com app interno

- Dados que podem ser capturados pelo aplicativo malicioso

- Exemplo observado: quatro dias de atividade sem detecção

- Por que a técnica supera a troca de senha e a autenticação multifator

- Caminhos indicados para remoção completa da ameaça

- Boas práticas reforçadas pelo alerta

- Impacto potencial em dados empresariais

- Reflexos na postura de segurança corporativa

- Resumo das descobertas de campo

Quem está por trás da descoberta e qual o alvo dos ataques

A investigação foi conduzida por especialistas da Proofpoint, empresa focada em segurança da informação. O alvo dos agentes maliciosos descritos no relatório são ambientes corporativos que utilizam aplicações OAuth para integrar serviços de e-mail, arquivos e comunicação interna. Esses ambientes, segundo a pesquisa, ficam expostos quando permissões amplas são concedidas a aplicativos que, em um primeiro momento, aparentam ser legítimos.

O que foi descoberto e por que o método preocupa

O ponto central da descoberta é a criação de um backdoor que dribla procedimentos considerados essenciais de contenção, como redefinição de senha e autenticação multifator. Ao registrar um novo aplicativo OAuth dentro da organização, o invasor passa a contar com um canal autônomo de acesso. Dessa forma, mesmo que as credenciais originais sejam revogadas, o aplicativo permanece autorizado, garantindo a persistência do ataque.

Quando e onde a técnica se manifesta

A Proofpoint detectou o uso prático do método em campanhas já ativas. Um dos incidentes monitorados durou quatro dias consecutivos: durante esse período, a conta vítima teve a senha alterada, mas o aplicativo malicioso continuou operando de forma silenciosa. O cenário predileto para a ofensiva são estruturas integradas à suíte Microsoft 365, onde permissões de e-mail, armazenamento de arquivos e colaboração podem ser concedidas rapidamente por meio de APIs.

Como o ataque é iniciado: fase de obtenção de credenciais

O processo começa de maneira tradicional, por meio de kits de phishing e de proxy reverso. Nessa etapa inicial, o objetivo do agente é capturar credenciais ou cookies de sessão. A posse desses dados habilita o acesso direto à conta corporativa, dando ao invasor controle suficiente para avançar à etapa seguinte, focada em garantir persistência.

Como o acesso é mantido: fase de persistência com app interno

De posse da conta, o criminoso eleva seus privilégios e registra uma nova aplicação OAuth interna. O aplicativo é assinado com as credenciais da própria conta invadida, fator que faz com que pareça legítimo aos olhos de administradores e usuários. Em seguida, são configuradas permissões específicas e geradas APIs voltadas à extração de dados sensíveis. O aplicativo coleta diversos tokens — de acesso, de atualização e de identificação — além de criar um passe de cliente criptográfico usado como credencial autônoma.

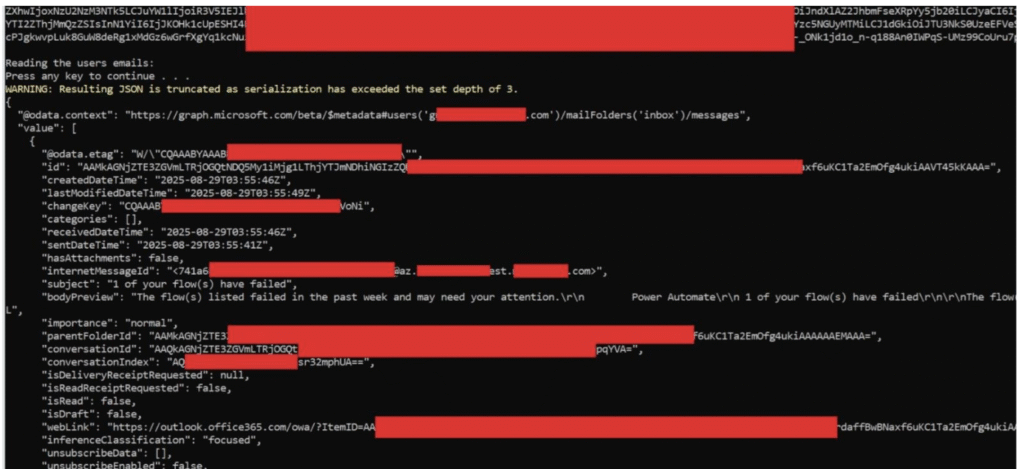

Dados que podem ser capturados pelo aplicativo malicioso

Com permissões ativas, o app passa a monitorar e interceptar informações em múltiplos serviços. Entre os conteúdos expostos, a Proofpoint lista:

• Documentos armazenados no SharePoint;

• Arquivos salvos no OneDrive;

• Mensagens e dados de canais do Microsoft Teams;

• Informações de calendário corporativo;

• Contatos pertencentes à organização.

Exemplo observado: quatro dias de atividade sem detecção

No incidente documentado pela equipe de pesquisa, o aplicativo malicioso se manteve ativo por quatro dias. A invasão só foi percebida quando o invasor tentou executar um login manual na conta, já protegida por senha recém-redefinida. Apesar de a tentativa ter sido bloqueada, o app, ainda autorizado, continuou recebendo dados em segundo plano. Esse comportamento valida a eficácia da técnica: o ciclo normal de resposta a incidentes — troca de senha e reforço de autenticação — não é suficiente para conter a ameaça.

Por que a técnica supera a troca de senha e a autenticação multifator

O segredo do método reside na desvinculação entre a conta de usuário e o aplicativo OAuth. Uma vez concedidas, as permissões do app não dependem mais das credenciais originais. Assim, redefinir senha, encerrar sessões ou exigir um novo código de dois fatores afeta somente o usuário humano, não o software que já recebeu consentimento prévio. Enquanto o aplicativo permanecer instalado e autorizado, os tokens que ele detém continuam válidos.

Caminhos indicados para remoção completa da ameaça

Os pesquisadores apontam que a única forma de expurgar o risco é:

• Localizar o aplicativo OAuth criado pelo invasor e removê-lo do ambiente corporativo;

• Revogar todas as permissões anteriormente concedidas a esse aplicativo;

• Invalidar as credenciais secretas associadas, impedindo que novas sessões sejam estabelecidas.

Boas práticas reforçadas pelo alerta

Além da remoção direta, o relatório enfatiza a necessidade de monitorar, de forma constante, permissões concedidas a aplicativos internos. A análise de logs de autenticação em busca de atividades incomuns — especialmente em organizações que contam com Microsoft 365 — é considerada fundamental para impedir que campanhas semelhantes progridam sem ser detectadas.

Impacto potencial em dados empresariais

A capacidade de o aplicativo interceptar e-mails, documentos e mensagens de equipe coloca em risco múltiplas camadas de informação estratégica. A exposição de calendários e contatos também amplia o vetor de ataque, pois fornece detalhes que podem alimentar novas rondas de phishing direcionado dentro ou fora da organização comprometida. Com isso, o incidente deixa de ser pontual e passa a ameaçar cadeias inteiras de comunicação empresarial.

Reflexos na postura de segurança corporativa

A técnica revelada pela Proofpoint mostra que a defesa baseada apenas em credenciais e mecanismos tradicionais de autenticação não cobre todos os pontos vulneráveis de um ecossistema conectado. Mesmo procedimentos considerados robustos — como a adoção de autenticação multifator — podem ser contornados quando permissões granulares são concedidas sem monitoramento contínuo. A descoberta insta administradores a revisar rotinas de aprovação de aplicativos e a adotar políticas de menor privilégio.

Resumo das descobertas de campo

• Técnica identificada em 23 de outubro de 2025 pela Proofpoint;

• Utiliza phishing e proxy reverso para obter credenciais iniciais;

• Registra novo app OAuth interno com permissões extensas;

• Garante acesso mesmo após troca de senha ou 2FA;

• Observado um ataque de quatro dias em ambiente real;

• Dados em risco incluem SharePoint, OneDrive, Teams, calendário e contatos;

• Mitigação exige remoção do app e revogação completa de permissões.

Os achados reforçam a urgência de auditorias recorrentes em aplicativos OAuth e evidenciam que, sem vigilância sobre tokens e autorizações, ambientes corporativos permanecem suscetíveis a backdoors resilientes.

Deixe um comentário

Você precisa fazer o login para publicar um comentário.

Postagens Relacionadas